缘起

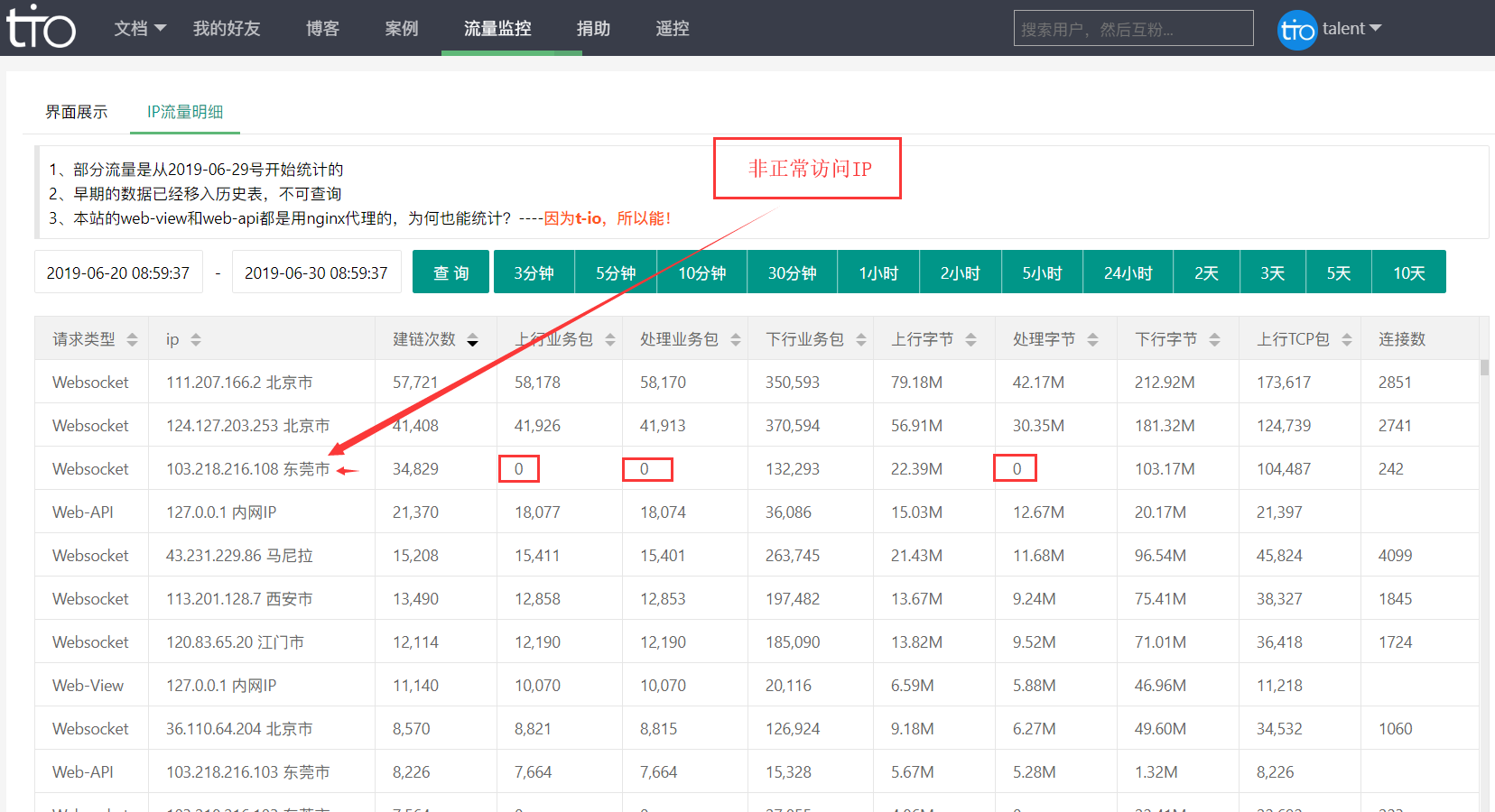

- 最近t-io官网频遭小幅攻击,虽然还并没有影响网站的正常运行,但对有性能洁癖的人来说,还是不太愉悦

- t-io核心框架本身是有较强的侦察与反侦察能力,但是对于web应用来说,tio-http一般运行在nginx之后,让nginx这个前哨完成反黑任务,显然是更划算的

- t-io望各位同行高抬贵手,不要增加无谓的环境资源浪费

- 本站开放了IP流量查询,欢迎大家监督:https://www.tiocloud.com/stat/index.html

Nginx设置白黑IP名单

在Nginx的conf目录创建black.ip文件(文件名随意),内容如下

#IP黑名单

deny 103.218.216.108;

deny 103.218.216.103;

#IP白名单

allow 112.112.112.112;

allow 113.113.113.113;

将black.ip引入到nginx.conf

http {

include black.ip; #黑名单

...

...

}

重启Nginx

nginx -s reload

更多示例

#屏蔽所有ip

deny all;

#允许所有ip

allow all;

#屏蔽整个段:从123.0.0.1到123.255.255.254

deny 123.0.0.0/8;

#屏蔽IP段:从123.45.0.1到123.45.255.254

deny 123.45.0.0/16;

#屏蔽IP段:从123.45.6.1到123.45.6.254

deny 123.45.6.0/24;

IP后面的数字含义

- 24表示子网掩码:255.255.255.0

- 16表示子网掩码:255.255.0.0

- 8表示子网掩码:255.0.0.0

#只允许指定IP访问,其他全部拒绝

allow 112.112.112.112;

allow 113.113.113.113;

deny all;

说明

单服务器设置,把include放到对应的server块

server {

include black.ip; #黑名单

...

...

}

全局设置,把include放到http块

http {

include black.ip; #黑名单

...

...

}